WannaCry desencadenó el mayor ciberataque global hasta la fecha

Caracas, 16 de mayo.- El ciberataque que infectó a usuarios de empresas de todo el mundo fue detectado por primera vez el pasado viernes. De acuerdo las primeras estimaciones hechas públicas por Europol, el saldo era de más de 200.000 afectados en más de 150 países. En menos de veinticuatro horas, el software malicioso logró extenderse a equipos de los cinco continentes, interrumpiendo la actividad de compañías y gobiernos en todo el planeta.

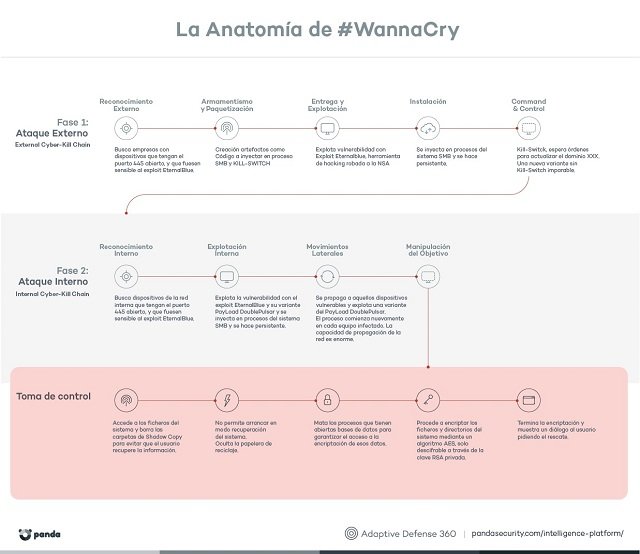

El equipo de técnico de PandaLabs, creó esta infografía para ilustrar en detalle la anatomía de este “cyber kill chain”, término que se utiliza para describir las diversas etapas de un ataque.

¿Cómo funciona el ransomware WannaCry?

El culpable es un programa de ransomware bautizado como WannaCry. Este malware actúa cifrando el contenido de las computadoras a las que logró acceder, bloqueándolos y exigiendo un rescate de 300 dólares -a pagar en bitcoins- para recuperar los archivos. Si bien programas de este tipo se han convertido en una amenaza bastante común, WannaCry se está distinguiendo por una capacidad de propagación inédita.

El ataque afectó seriamente al servicio de hospitales británicos, a la multinacional francesa Renault, el sistema bancario ruso y al grupo de mensajería estadounidense FedEx, así como al servicio de ferrocarriles alemán y a universidades en Grecia e Italia. En España, el Instituto Nacional de Ciberseguridad (Incibe) informó de unas 600 infecciones confirmadas en los primeros días, entre ellas varias empresas estratégicas nacionales como Telefónica. Estos datos sitúan a España en el puesto 18 entre los países infectados.

WannaCry actúa aprovechándose de una vulnerabilidad de Windows cuya existencia fue revelada recientemente, que corregida por Microsoft mediante una actualización pero todos los equipos que no la realizaron siguen siendo vulnerables, incluidos todos aquellos que aún utilizan XP, una versión que oficialmente ya no se actualiza pero a la que en esta ocasión Microsoft actualizó de manera excepcional.

Precauciones

La activación el lunes 15 de mayo de equipos vulnerables que no habían sido utilizados durante el fin de semana inició una segunda oleada de propagación. Instituciones y empresas en China y Japón se vieron afectadas en gran medida por este rebrote de la actividad, incluyendo grandes multinacionales –como Hitachi, Petrochina y Nissan-así como cajeros y hospitales. Los expertos también indicaron que el pasado fin de semana, comenzaron a aparecer las primeras variaciones del ransomware.

Por este motivo el Certsi ha recomendado a los usuarios mantenerse informados mediante canales oficiales y estar pendientes de las actualizaciones. También aconsejan proteger los equipos con antivirus, antimalware y cortafuegos y realizar copias de seguridad periódicas de toda información, especialmente de la más sensible.

Las herramientas profesionales de seguridad desarrolladas por Panda suponen una garantía fundamental ante los cada vez más sofisticados métodos de los cibercriminales, como demuestran sus resultados ‘Real-World Protection Test’ en el que ha obtenido un 100% de ataques bloquedados por tercer mes consecutivo. Anteriormente sólo 3 de las 21 empresas que participan en este estudio habían conseguido tres meses consecutivos con 0 faltas de seguridad.

Por otro lado, actualizar las computadoras con los últimos parches de seguridad publicados por el fabricante es otra de las precauciones básicas que están difundiendo las autoridades. Asimismo, se recomienda no abrir ficheros, adjuntos o enlaces de correos electrónicos o mensajes no fiables.

Críticas a la NSA

Esta oleada de ataques reavivó el debate acerca de la actitud de las autoridades estatales respecto a brechas de seguridad y herramientas de espionaje. En un post publicado el domingo, Microsoft criticó con dureza el comportamiento de los servicios de inteligencia estadounidenses, principalmente la NSA (Agencia Nacional de Seguridad).

La vulnerabilidad que utilizaron los creadores de WannaCry pertenece a un conjunto de herramientas de hacking utilizado por la NSA –llamada ETERNALBLUE- que fue revelada a principios de 2017 por un misterioso grupo conocido como The Shadowbrokers. “Este ataque es otro ejemplo de por qué las vulnerabilidades de almacenamiento de los gobiernos son un problema,” señala Microsoft. “En esta misma línea, Edward Snowden criticó en Twitter la actitud poco responsable de la NSA respecto a la seguridad.

Buscando a los autores

Europol anunció que un equipo dentro de su Centro Europeo contra Ciberdelincuencia fue “especialmente equipado para ayudar” en la investigación internacional para identificar a los autores. Sin embargo, reconocen que es muy difícil identificar y localizar a los autores del ataque.

Aunque en los primeros días la teoría de que se trataba de un ataque perpetrado por delincuentes independientes no relacionados con ningún ejército era la más extendida, funcionarios de los servicios de inteligencia de Estados Unidos y expertos han sugerido que piratas informáticos en la órbita del gobierno de Corea del Norte podrían estar detrás del ciberataque, de acuerdo con informaciones publicadas con The New York Times.

Sobre Panda Security

Fundada en 1990, Panda Security es la empresa líder a nivel mundial en soluciones de seguridad basadas en la nube. Con sede en España, la compañía cuenta con presencia directa en más de 80 países, productos traducidos a más de 23 idiomas y millones de clientes en todo el mundo. Su misión es simplificar la complejidad creando nuevas y mejores soluciones para salvaguardar la vida digital de sus usuarios.