Vulnerabilidades conocidas en Microsoft Office continúan generando víctimas

Según Kaspersky, las versiones obsoletas de programas y aplicaciones siguen siendo los principales objetivos de los atacantes, con más de 500,000 usuarios afectados por estas vulnerabilidades en el último trimestre.

15 de agosto de 2022

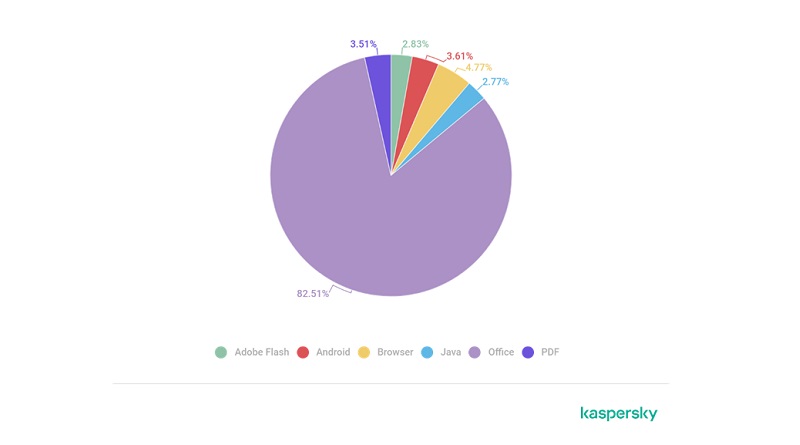

El número de exploits para vulnerabilidades conocidas en la suite de Microsoft Office aumentó durante el segundo trimestre de 2022, representando el 82% del número total de exploits en diferentes plataformas y software, como Adobe Flash, Android, y Java, de acuerdo con el último informe trimestral de malware de Kaspersky. Según expertos de la empresa, las versiones obsoletas de programas y aplicaciones siguen siendo los principales objetivos de los atacantes, con casi 547,000 usuarios afectados por estas vulnerabilidades en el último trimestre.

Investigadores de Kaspersky descubrieron que los exploits que aprovechan la vulnerabilidad designada como CVE-2021-40444 se utilizaron contra cerca de 5,000 personas en el segundo trimestre de 2022, ocho veces más que durante el primer trimestre de 2022. Esta vulnerabilidad de día cero en el motor MSHTML de Internet Explorer se informó por primera vez en septiembre de 2021. El motor es un componente del sistema utilizado por las aplicaciones de Microsoft Office para manejar contenido web. Cuando se explota, permite ejecutar código malicioso a distancia en las computadoras de las víctimas.

Distribución de exploits utilizados por ciberdelincuentes, por tipo de aplicación atacada, segundo trimestre de 2022

Las actualizaciones están diseñadas no solo para mejorar una aplicación, sino también para proteger equipos de TI y dispositivos. Sin embargo, varias empresas desconocen lo grave que puede resultar no realizar las actualizaciones a tiempo. El informe de Kaspersky, «Cómo las empresas pueden minimizar el costo de una brecha de seguridad», revela que la práctica de usar software obsoleto pone a las empresas en riesgo de sufrir más daños financieros en caso de una brecha de seguridad: 51% más para las PYMES y 77% más para las empresas, en comparación con aquellos que actualizan a tiempo.

De acuerdo a los datos de telemetría de Kaspersky, CVE-2021-40444 fue anteriormente aprovechada durante ataques a organizaciones en los sectores de investigación y desarrollo, energía e industria, tecnología médica y financiera, así como telecomunicaciones y TI.

“Como la vulnerabilidad es bastante fácil de usar, esperamos un aumento en su explotación. Los delincuentes elaboran documentos maliciosos y convencen a sus víctimas para que los abran mediante técnicas de ingeniería social. La aplicación de Microsoft Office entonces descarga y ejecuta un script malicioso. Para estar protegido, es vital instalar el parche del proveedor, usar soluciones de seguridad capaces de detectar la explotación de vulnerabilidades y mantener a los empleados al tanto de las ciberamenazas modernas”, comenta Alexander Kolesnikov, analista de malware en Kaspersky.

Además, las vulnerabilidades conocidas como CVE-2018-0802 y CVE-2017-11882 se convirtieron en líderes en cuanto al número total de víctimas en el segundo trimestre de 2022, registrando un ligero aumento en comparación con el trimestre anterior. Se utilizaron para atacar a cerca de 487,000 usuarios a través de versiones anteriores de los programas de la suite Microsoft Office, que siguen siendo bastante populares y un objetivo muy atractivo para los delincuentes. Aprovechando estas vulnerabilidades, los atacantes generalmente distribuyeron documentos maliciosos para dañar la memoria del componente Equation Editor y ejecutaron código malicioso en la computadora de la víctima.

Por otro lado, el número de usuarios afectados por CVE-2017-0199 creció un 59% hasta más de 60,000. Si se explota con éxito, esta vulnerabilidad permite a los atacantes controlar la computadora de la víctima y ver, cambiar o eliminar datos sin su conocimiento.

Para prevenir ataques a través de vulnerabilidades de Microsoft Office, los investigadores de Kaspersky recomiendan implementar las siguientes medidas:

- Proporcionar a su equipo SOC acceso a la inteligencia de amenazas (TI, por sus siglas en inglés) más reciente. Kaspersky Threat Intelligence Portal es un único punto de acceso para TI de la empresa, y proporciona información y datos sobre ciberataques recopilados por Kaspersky durante los últimos 20 años.

- Recibir información relevante y actualizada sobre las amenazas a tener en cuenta así como de las tácticas, técnicas y procedimientos (TTPs) que utilizan los atacantes

- Se recomienda a las empresas que utilicen una solución de seguridad que proporcione componentes de gestión de vulnerabilidades, como la Prevención automática de exploits incluida en Kaspersky Endpoint Security for Business. Este componente monitorea acciones sospechosas de las aplicaciones y bloquea la ejecución de archivos maliciosos

- Usar soluciones como Kaspersky Endpoint Detection and Response y Kaspersky Managed Detection and Response, que ayudan a detectar y prevenir ataques en una etapa temprana, antes de que los atacantes puedan lograr sus objetivos.

Obtenga más información sobre los ataques de malware durante el segundo trimestre de 2022 en Securelist.com.