Kaspersky Lab expone a “Icefog”: una nueva campaña de ciberespionaje centrada en ataques a cadenas de suministro

Nueva tendencia: la aparición de pequeños grupos de cibermercenarios disponibles ‘a sueldo’ para realizar operaciones con precisión quirúrgica de ataques relámpago

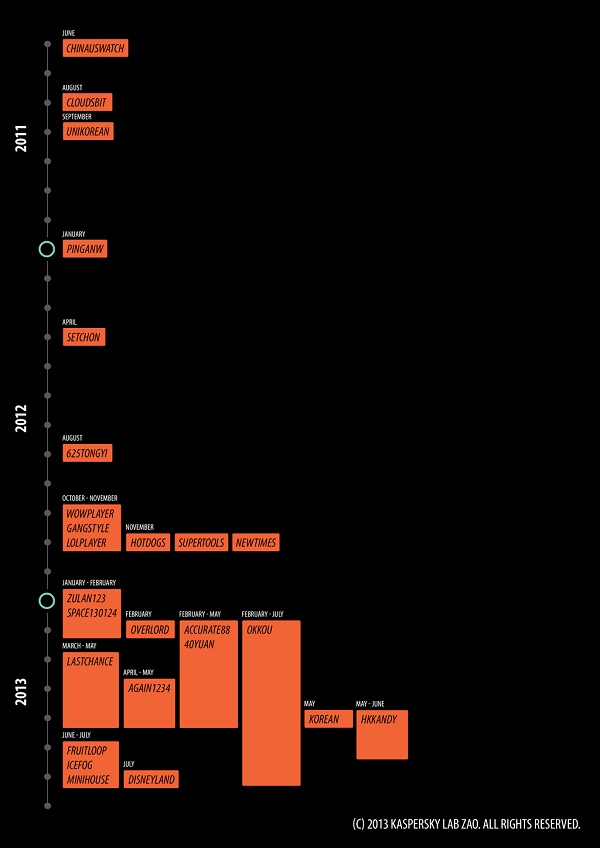

Sunrise, FL 29 de septiembre – El equipo de investigación en seguridad de Kaspersky Lab ha publicado un nuevo trabajo de investigación sobre el descubrimiento de «Icefog», un pequeño pero energético grupo de APT (amenazas persistentes y avanzadas, por sus siglas en inglés) que se centra en blancos en Corea del Sur y Japón, atacando a las cadenas de suministro de empresas occidentales. La operación se inició en 2011 y ha crecido en tamaño y alcance en los últimos años.

«Durante los últimos años, hemos visto numerosas APT que atacan a una gran diversidad de víctimas y sectores. En la mayoría de los casos, los atacantes mantienen una presencia en las redes corporativas y gubernamentales durante años, extrayendo terabytes de información confidencial”, dijo Costin Raiu, Director del Equipo Mundial de Investigación y Análisis. “La naturaleza ‘relámpago’ de los ataques Icefog demuestran una nueva tendencia: pequeñas bandas que atacan de forma relámpago y extraen la información con precisión quirúrgica. El ataque suele durar unos pocos días o semanas, y después de haber obtenido lo que buscaban, los atacantes borran sus huellas y se van. En el futuro, podemos prever un crecimiento en el número de pequeños grupos de APT ‘a sueldo’, especializados en operaciones relámpago, una especie de ‘mercenarios cibernéticos’ del mundo moderno”.

Principales conclusiones:

– Basándonos en los perfiles de los blancos conocidos, los atacantes parecen estar interesados en los siguientes sectores: operaciones militares, navales y marítimas, informática y desarrollo de software, empresas de investigación, operadores de telecomunicaciones, operadores de satélites, medios de comunicación masiva y televisión.

– La investigación indica que los atacantes tenían interés en atacar a empresas de la industria de la defensa, como Lig Nex1 y Selectron Industrial Company, empresas navieras como DSME Tech, Hanjin Heavy Industries, operadores de telecomunicaciones, tales como Korea Telecom, empresas de comunicación, como Fuji TV y Japan-China Economic Association.

– Los atacantes violan documentos y planes empresariales confidenciales, datos de las cuenta de correo electrónico y contraseñas de acceso a diferentes recursos dentro y fuera de la red de la víctima.

– Durante la operación, los atacantes utilizan el conjunto de puerta trasera “Icefog” (también conocido como “Fucobha”). Kaspersky Lab ha identificado versiones de Icefog tanto para Microsoft Windows como para Mac OS X.

– – Si bien en la mayoría de las campañas de APT las víctimas permanecen infectadas durante meses o incluso años, y los atacantes realizan una extracción continua de datos, los operadores de Icefog procesan a sus víctimas una a la vez – localizan y copian sólo la información específica a la que apuntan. Una vez que la información requerida se ha obtenido, se van.

– – En la mayoría de los casos, los operadores de Icefog parecen saber muy bien lo que necesitan de las víctimas. Buscan nombres de archivo específicos, que se identifican con rapidez, y se transfieren a la C & C.

El ataque y su funcionalidad

Los investigadores de Kaspersky Lab han hecho un snikhole DNS de 13 de los más de 70 dominios utilizados por los atacantes, lo cual proporcionó estadísticas sobre el número de víctimas en todo el mundo. Además, los servidores de comando y control de Icefog mantienen registros cifrados de las víctimas, junto con las diversas operaciones que los operadores realizan con ellas. Estos registros a veces pueden ayudar a identificar los objetivos de los ataques y, en algunos casos, a las víctimas. Además de Japón y Corea del Sur, se observaron muchas conexiones identificadas en varios países más, entre ellos Taiwán, Hong Kong, China, EE.UU., Australia, Canadá, Reino Unido, Italia, Alemania, Austria, Singapur, Bielorrusia y Malasia. En total, Kaspersky Lab observó más de 4.000 IP infectadas y varios centenares de víctimas (una docena de víctimas de Windows y más de 350 víctimas de Mac OS X).

Basado en la lista de direcciones IP utilizadas para monitorear y controlar la infraestructura, los expertos de Kaspersky Lab suponen que algunos de los autores de las amenazas detrás de esta operación están radicados en al menos tres países: China, Corea del Sur y Japón.

Los productos de Kaspersky Lab detectan y eliminan todas las variantes de este malware.

Para leer el informe completo, con una descripción detallada de las puertas traseras y otras herramientas maliciosas, estadísticas, junto con los indicadores de peligro, consulte Securelist. Una lista completa de preguntas frecuentes sobre Icefog también está disponible.

Acerca de Kaspersky Lab

Kaspersky Lab es el proveedor privado más grande del mundo de soluciones de protección para endpoints. La compañía está clasificada entre los cuatro principales proveedores de soluciones de seguridad para los usuarios de endpoints*. Durante sus ya más de 16 años de historia, Kaspersky Lab continúa siendo una compañía innovadora en la seguridad informática y ofrece soluciones efectivas en seguridad digital para las grandes compañías, pequeñas y medianas empresas y consumidores. Kaspersky Lab, a través de su compañía de holding registrada en el Reino Unido, opera actualmente en casi 200 países y territorios en todo el mundo, ofreciendo protección para más de 300 millones de usuarios a nivel global. Para obtener mayor información, visite http://latam.kaspersky.com.

*La compañía logró el cuarto lugar en la clasificación IDC de los Ingresos por Seguridad de Endpoints en el Mundo por Proveedor, 2012. La clasificación fue publicada en el reporte IDC del «Pronóstico Mundial de Endpoint Security 2013-2017 y Acciones de Proveedores 2012» – (IDC #242618, agosto de 2013). El reporte calificó a los proveedores de software según sus ganancias por las ventas de soluciones de seguridad de endpoint en 2012.