Crouching Yeti: una campaña activa de espionaje con más de 2,800 blancos alrededor del mundo

Analistas exponen nuevas herramientas maliciosas, una lista ampliada de víctimas, y otras características relacionadas con la campaña, también conocida como Energetic Bear

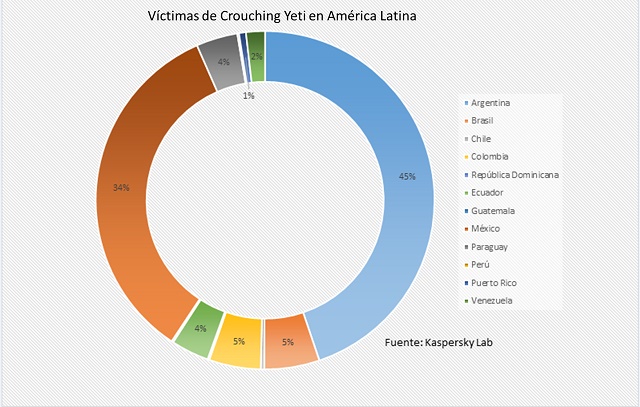

Sectores estratégicos en 12 países Latinoamericanos, incluyendo a Argentina, Brasil, Chile, Colombia, México, Perú y Venezuela, se encuentran dentro de la lista de blancos

Sunrise, 3 de agosto de 2014–Kaspersky Lab dio a conocer un análisis a fondo del malware e infraestructura de los servidores de comando y control (C&C) relacionado con la campaña de ciberespionaje conocida por nuestro Equipo Global de Análisis e Investigación (GReAT, por sus siglas en inglés) como Crouching Yeti (Yeti Agachado). Los blancos de esta campaña incluyen victimas de varios sectores estratégicos.

Crouching Yeti, también conocida como Energetic Bear, está involucrada en muchas campañas de amenazas persistentes avanzadas (APT) activas desde por lo menos los últimos meses del 2010. Según la investigación de Kaspersky Lab, sus víctimas parecen estar en una gama más amplia de empresas de lo que anteriormente se pensaba. El número más grande de víctimas identificadas pertenecen a los siguientes sectores:

- Industrial/maquinaria

- Fabricación

- Farmacéutica

- Construcción

- Educación

- Tecnología de la información

El número total de víctimas conocidas supera las 2,800 en todo el mundo, de las cuales los investigadores de Kaspersky Lab fueron capaces de identificar a 101 organizaciones. Las organizaciones atacadas se encuentran principalmente en los Estados Unidos, España, Japón, Alemania, Francia, Italia, Turquía, Irlanda, Polonia y China. En América Latina, organizaciones en Argentina, Brasil, Chile, Colombia, Ecuador, Guatemala, México, Paraguay, Perú, Puerto Rico, República Dominicana y Venezuela se encuentran dentro de la lista de victimas. Esta lista de víctimas parece indicar que el interés de Crouching Yeti se centra en blancos estratégicos, pero también muestra interés de grupo en muchas otras instituciones no tan obvias. Los expertos de Kaspersky Lab creen que podría tratarse de víctimas colaterales, pero también podría ser razonable redefinir a Crouching Yeti no sólo como una campaña altamente dirigida a una área de interés muy específica, sino también como una amplia campaña de vigilancia con intereses en diferentes sectores.

AunqueCrouching Yeti ha estado realizando campañas masivas de ciberespionaje, no hay evidencia de que utiliza exploits o malware sofisticados. Por ejemplo, los atacantes no utilizan exploits día-cero, sólo exploits que están ampliamente disponibles en Internet. Los investigadores de Kaspersky Lab han encontrado pruebas de la existencia de cinco tipos de herramientas maliciosas utilizadas por los atacantes para retirar información valiosa de los sistemas comprometidos:

- El troyano Havex

- El troyano Sysmain

- El backdoor ClientX

- El backdoor Karagany y ladrones relacionados

- «Lateral Movement» y herramientas de segunda etapa

La herramienta más ampliamente utilizada es el Troyano Havex. Los investigadores de Kaspersky Lab descubrieron un total de 27 versiones diferentes de este programa malicioso y muchos módulos adicionales, incluyendo herramientas destinadas a recopilar datos de sistemas de control industrial.

Para comando y control, Havex y las demás herramientas maliciosas utilizadas por Crouching Yeti se conectan a una amplia red de sitios web hackeados. Estos sitios albergan información de la víctima y sirven comandos a los sistemas infectados junto con módulos adicionales de malware.

La lista de módulos descargables incluye herramientas para el robo de contraseñas y contactos de Outlook, captura de pantalla, y también módulos de búsqueda y robo de ciertos tipos de archivos: documentos de texto, hojas de cálculo, bases de datos, archivos PDF, unidades virtuales, archivos protegidos por contraseña, claves de seguridad pgp, etc.

Espionaje industrial. En la actualidad, el Troyano Havex es conocido por tener dos módulos muy especiales destinados a recopilar y transmitir al atacante los datos de entornos de TI industriales específicos. El primero es el módulo de análisis OPC. Este módulo está diseñado para recopilar los datos extremadamente detallados de los servidores OPC que corren en la red local. Dichos servidores se suelen utilizar donde múltiples sistemas de automatización industrial están operando.

El módulo de análisis OPC viene acompañado por una herramienta de escaneo de redes. Este módulo está diseñado para analizar la red local, buscar todas las computadoras conectadas a los puertos relacionados con el software OPC/SCADA, e intentar conectarse a dichos hosts para identificar qué sistema OPC/SCADA potencial está corriendo, y transmitir toda la información recopilada a los servidores de comando y control.

Origen misterioso. Los investigadores de Kaspersky Lab observaron muchas meta características que podrían apuntar hacia el origen nacional de los delincuentes detrás de esta campaña. En particular, realizaron el análisis del sello de tiempo del archivo de 154 archivos y llegaron a la conclusión que la mayoría de las muestras fueron recopiladas entre las 06:00 y las 16:00 UTC, que podrían coincidir con prácticamente cualquier país de Europa, así como de Europa Oriental.

Los expertos también analizaron la lengua del actor. Las cadenas presentes en el malware analizado están en inglés (escrito por no nativos). A diferencia de investigadores anteriores de esta campaña en particular, los especialistas de Kaspersky Lab no pudieron llegar a una conclusión definitiva con respecto a que este actor fuera de origen ruso. En casi 200 archivos binarios maliciosos y en el contenido operativo relacionado hay una falta total de contenido cirílico (o transliteración), al contrario de los hallazgos documentados de Kaspersky Lab de las investigaciones de Red October, Miniduke, Cosmicduke, Snake y TeamSpy. Además, se encontraron pistas que señalan a hablantes de idioma francés y sueco.

Nicolas Brulez, Investigador Principal de Seguridad en Kaspersky Lab, comentó: «El Energetic Bear fue el nombre que Crowd Strike inicialmente le dio a esta campaña de acuerdo con su nomenclatura. «The Bear» (El Oso) es por atribución, y Crowd Strike cree que esta campaña tiene un origen ruso. Kaspersky Lab se encuentra investigando todas las pistas; sin embargo, por el momento no hay nada definitivo en ninguna dirección. También nuestro análisis demuestra que el enfoque global de los atacantes es mucho más amplio que sólo organizaciones productoras de energía. Con base en estos datos, decidimos dar un nuevo nombre al fenómeno: un Yeti hace recordar a un oso, pero con un origen misterioso».

Los expertos de Kaspersky Lab continúan investigando esta campaña al tiempo que trabajan con cuerpos policiales y con socios de la industria. El texto completo de la investigación está disponible en Securelist.com

Detección. Los productos de Kaspersky Lab detectan y eliminan todas las variantes del malware utilizado en esta campaña, incluyendo pero no limitado a: Trojan.Win32.Sysmain.xxx, Trojan.Win32.Havex.xxx, Trojan.Win32.ddex.xxx, Backdoor.MSIL.ClientX.xxx, Trojan.Win32.Karagany.xxx, Trojan, Spy.Win32.HavexOPC.xxx, Trojan-Spy.Win32.HavexNk2.xxx, Trojan-Dropper.Win32.HavexDrop.xxx, Trojan-Spy.Win32.HavexNetscan.xxx, Trojan-Spy.Win32.HavexSysinfo.xxx

Acerca de Kaspersky Lab

Kaspersky Lab es el proveedor privado más grande del mundo de soluciones de protección para endpoints. La compañía está clasificada entre los cuatro principales proveedores de soluciones de seguridad para los usuarios de endpoints*. Durante sus ya más de 16 años de historia, Kaspersky Lab continúa siendo una compañía innovadora en la seguridad informática y ofrece soluciones efectivas en seguridad digital para las grandes compañías, pequeñas y medianas empresas y consumidores. Kaspersky Lab, a través de su compañía de holding registrada en el Reino Unido, opera actualmente en casi 200 países y territorios en todo el mundo, ofreciendo protección para más de 300 millones de usuarios a nivel global. Para obtener mayor información, visite http://latam.kaspersky.com.

*La compañía logró el cuarto lugar en la clasificación IDC de los Ingresos por Seguridad de Endpoints en el Mundo por Proveedor, 2012. La clasificación fue publicada en el reporte IDC del «Pronóstico Mundial de Endpoint Security 2013-2017 y Acciones de Proveedores 2012» – (IDC #242618, agosto de 2013). El reporte calificó a los proveedores de software según sus ganancias por las ventas de soluciones de seguridad de endpoint en 2012.