Websense Security Labs: Twitter Adopta 2FA; ¿Qué puede hacer usted?

Ante las recientes violaciones de cuentas, incluyendo a Associated Press, y las incontrolables brechas orquestadas por el «Syrian Electronic Army«, Twitter lanzó recientemente 2FA (2 Factor Authentication): un complemento bien recibido para reforzar la seguridad de los usuarios. Sin embargo, no es la panacea: los usuarios aún son los responsables de utilizar contraseñas robustas y difíciles de deducir. Si su contraseña se ve comprometida, el control de su cuenta puede pasar a manos de personas maliciosas.

“Ya que muchos sitios web requieren contraseñas es totalmente comprensible que los usuarios utilicen claves que puedan recordar. Desafortunadamente, las contraseñas débiles también son sinónimo de una seguridad débil y de la posibilidad de que sus cuentas se vean comprometidas y controladas por autores maliciosos. Y debido a que nuestras vidas laborales y personales se difuminan en un mundo en línea tenemos acceso a nuestras cuentas personales de Twitter, Facebook y correo web desde la oficina y a través de dispositivos móviles, los cuales también brindan acceso a nuestro correo electrónico del trabajo. Las empresas deben considerar el riesgo que algo tan sencillo como una contraseña débil puede representar y asegurarse de contar con la tecnología DLP (prevención contra la pérdida de datos) para proteger la información confidencial así como a sus empleados”, señaló Carl Leonard, Gerente Senior de Investigación de Seguridad de Websense.

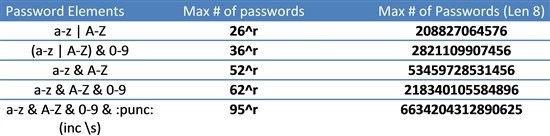

Si bien es cierto que con el tiempo y los recursos suficientes todas las contraseñas pueden romperse a pesar de su complejidad – una secuencia de 200 caracteres aleatorios es tan vulnerable a la fuerza bruta como una contraseña que contiene sólo un carácter – el objetivo de una secuencia compleja es hacer a un ataque temporalmente inviable. Veamos primero el número total de combinaciones posibles para una base de elementos dada:

Esta tabla incluye los caracteres repetidos y está sujeta a la lexicalización (Ordenamiento).

Por supuesto la primera hilera contiene todas las posibles palabras en inglés de hasta ocho caracteres. Esto puede parecer un número inalcanzable de combinaciones pero con las modernas GPUs (Unidades de Procesamiento de Gráficos) capaces de calcular hashes (o combinación de claves) a una velocidad de hasta 772 MH/s (772 millones de hashes por segundo) la primera hilera se agota en cerca de 270 segundos o casi 4.5 minutos.

Es poco probable que un usuario elija ocho caracteres arbitrarios cuando crea una contraseña que se utilizará a diario; una secuencia típica probablemente tiene cierto contenido semántico como una palabra del diccionario (y varias mutaciones). Al saber esto, los crackers han producido muchas ayudas para este tipo de ataque incluyendo archivos de diccionarios y tablas Rainbow – similar a los archivos de diccionarios pero que contienen hashes precalculados y el equivalente a texto sin formato.

Para dar un ejemplo de lo rápido que pueden romperse las contraseñas débiles establecimos una prueba usando un sencillo script Phyton e Hydra de Backtrack 5 combinados con una GPU moderada y dirigida a una prueba de la cuenta SMTP:

Hydra v7.3 (c)2012 by van Hauser/THC & David Maciejak – for legal purposes only

Hydra (http://www.thc.org/thc-hydra) starting at 2013-05-23 07:08:12

……

login: ****** password: dave123

[VERBOSE] using SMTP LOGIN AUTH mechanism

1 of 1 target successfully completed, 1 valid password found

Hydra finished at 2013-05-23 07:08:51

<finished>

La contraseña contenía sólo 36 caracteres posibles: Minúsculas a-z & 0-9 y se rompió en 39 segundos.

Si bien la mayoría de los sitios tienen (o deberían tener) autenticación para intentar frenar la amenaza, no es común que los sitios más pequeños permitan intentos ilimitados de acceder a una cuenta, lo cual, junto con la reutilización de contraseñas, es un enorme problema.

Los usuarios con los que he hablado me dijeron que utilizan diferentes contraseñas para diferentes sitios en casi todos los casos. Cuando fui más a fondo descubrí que normalmente utilizan la misma secuencia base con algunas mutaciones simples, por ejemplo:

password

Password

Passw0rd

passw0rd!1

pa$5w0rd!1

Conociendo la secuencia base y con un algoritmo de sustitución muy sencillo (1337, símbolos, etc.) podemos romper esas cuentas en cuestión de segundos. Es muy fácil para un atacante automatizar este proceso, lo que significa que pueden obtenerse las cuentas en un servidor comprometido olvidado, lo que se deriva en que se ataquen y posiblemente se comprometan las cuentas con el mismo nombre de usuario.

Como lo atestiguará Twitter, usar secuencias seguras y difíciles de deducir y nombres de usuario variables (lo que no siempre es posible) es indispensable para todos los que utilizan sistemas, aplicaciones o sitios que son accesibles para otros. Recuerde, no sólo en la Internet hay gente tratando de conseguir sus credenciales; empleados y ejecutivos insatisfechos por nombrar sólo dos ejemplos están detrás de sus detalles.

Para hacer a las cuentas lo más seguras posible se recomienda:

- Utilizar secuencias robustas, difíciles de adivinar y que no se incluyan en un diccionario. Si la aplicación no le permite usar una combinación de caracteres alfanuméricos y especiales tal vez a usted no le guste que el propietario tenga sus detalles.

- Nunca reutilice sus contraseñas. Una buena práctica también es no reutilizar contraseñas con sustituciones simples.

- Asegúrese, de ser posible, que las viejas cuentas estén desactivadas. Aunque usted no puede confiar en que se hayan eliminado todas las credenciales de una base de datos, definitivamente es un buen comienzo.

- Piense antes de iniciar sesión en un sitio o servicio; siempre lea su política de seguridad.

- ¡Esté alerta! El phishing es una puerta de acceso fácil para los cibercriminales así que no les facilite las cosas – los sitios y servicios nunca deben (o no deberían) solicitarle su contraseña por correo electrónico.

Seguir estas reglas le ayudará a hacer las contraseñas lo más seguras posible.

Acerca de Websense, Inc.

Websense, Inc. (NASDAQ: WBSN) es el líder mundial en proteger a las organizaciones contra los ataques electrónicos más recientes y contra el robo de datos. Las soluciones completas de seguridad Websense TRITON unifican la seguridad web, la seguridad del correo electrónico, la seguridad móvil y la prevención contra la pérdida de los datos (DLP) al menor costo total de propiedad. Decenas de miles de empresas dependen de la inteligencia de seguridad de Websense TRITON para detener a las amenazas persistentes avanzadas, a los ataques dirigidos y al malware que está en constante evolución. Websense evita las brechas de datos, el robo de la propiedad intelectual y aplica el cumplimiento de la seguridad y las mejores prácticas. Una red global de socios de canal distribuye las soluciones Websense TRITON escalables y unificadas basadas en dispositivos o en la nube.

Websense TRITON detiene más amenazas. Visite www.websense.com/proveit para ver la prueba. Para tener acceso al conocimiento sobre seguridad más reciente de Websense y conectarse a través de los medios sociales, por favor visite www.social.websense.com. Para más información, visite www.websense.com/latam y www.websense.com/triton.

Para conocer más de Websense síganos en Twitter en: twitter.com/WebsenseLatam y twitter.com/websense.